Hintergrund

WhatsApp-Sicherheitslücke – Der Erfinder spricht über «fundamentales Problem der Kryptographie»

von Dominik Bärlocher

Obwohl der Messaging-Dienst WhatsApp sich als eine der wenigen weitverbreiteten Apps mit End-to-End Encryption brüstet, hat er ein gravierendes Sicherheitsleck, das WhatsApp und dem Betreiber Facebook die Möglichkeit gibt, deine Messages zu lesen.

WhatsApp ist der wohl am meisten verwendete Messaging-Dienst in der Schweiz. Weltweit wird der Dienst von einer Milliarde Menschen genutzt. Seit April 2016 ist die komplette End-to-End Encryption implementiert. Das bedeutet, dass deine Message vor dem Verlassen deines Phones verschlüsselt werden und erst nach dem Empfang entschlüsselt werden.

Um das besser zu erklären, nehmen wir drei Figuren aus der IT zur Hilfe: Alice, Bob und Eve. Alice und Bob chatten miteinander und Eve will mitlesen. Eves Name, übrigens, ist dem Englischen Wort «eavesdropping» entlehnt, was so viel heisst wie «mithören».

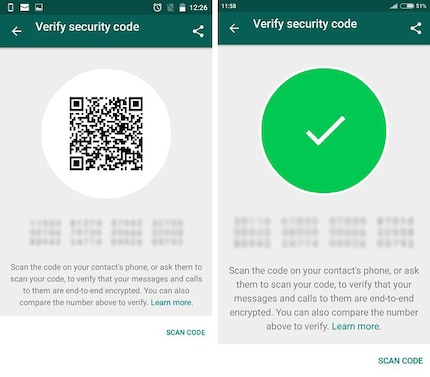

Bob kann die Nachricht lesen, weil er im Vorfeld einen Key von Alice erhalten hat. Das geht in der Regel automatisch. Da Alice und Bob beide sehr sicherheitsbedacht sind, haben sie ihre Keys verifiziert. Das geht in WhatsApp so:

Wenn der von WhatsApp automatisch generierte Key stimmt, dann erscheint ein grünes Häkchen. Wenn der Key nicht stimmt, dann erscheint eine Mitteilung auf orangem Grund, die dich darüber informiert, dass der Key des Chats nicht mit dem Key deines Partners übereinstimmt. In einem Beispiel kann das so aussehen, auch wenn die Attacke höchst unpraktisch und offensichtlich ist:

End-to-End Encryption ist eines der kostbarsten Güter in der digitalen Kommunikation, da sie mit vergleichsweise einfachen Mitteln die Integrität eines Gesprächs sicherstellt.

Der Information Security Researcher Tobias Boelter hat aber herausgefunden, dass die End-to-End Encryption mit einfachsten Mitteln ausgehebelt werden kann.

Mit Alice und Bob würde sie so funktionieren:

So kann WhatsApp den Text mitlesen. Nur nachdem diese Message zum zweiten Mal versendet worden ist, wird Alice gewarnt, dass da unter Umständen etwas im Argen liegt. Bob hingegen muss nicht zwingend merken, dass Eve mithört, denn der Server kann einfach die erste Message an ihn weiterleiten.

Eve ist in diesem Falle jeder, der Zugang zur WhatsApp-Serverinfrastruktur hat. Das kann nicht nur der Mutterkonzern Facebook sein, sondern auch eine Regierung mit einem entsprechenden Beschluss. Die NSA wäre so ein Kandidat, der höchst interessiert an einer solchen Schwachstelle ist. Aber auch die Polizei, wenn sie entsprechende Verdachtsmomente und einen Gerichtsbeschluss hat. Das betrifft auch die Schweizer User nach einer Abstimmung im Herbst 2016.

Kurz: Deine privaten Chats sind nicht mehr zwingend privat.

Tobias Boelter hat den Weg der Responsible Disclosure gewählt. Sprich: Er hat sich als Security Researcher zu erkennen gegeben und Facebook den Bug am 10. April 2016 mitgeteilt. Die Antwort des Konzerns am 25. Mai 2016:

Das ist erwartetes Verhalten

Boelter hat natürlich zur Sprache gebracht, dass das weder erwartetes noch geplantes Verhalten der App sein sollte. Facebook hat am 31. Mai 2016 mit folgender Botschaft geantwortet:

Wir wussten schon länger über diese Sache Bescheid [...] aktuell arbeiten wir nicht aktiv daran, dieses Verhalten zu ändern

Mittlerweile sollte jedem und jeder klar sein, dass WhatsApp unsicher ist und von niemandem auf keinen Fall verwendet werden sollte, der sich nicht gerne belauschen lässt. Auch wenn du dem Irrglauben «Ich habe nichts zu verstecken, darum kann mir auch nichts Schlimmes passieren» zum Opfer fällst, solltest du dich nach einer Alternative umsehen.

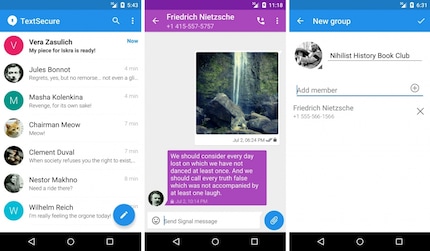

Ich empfehle Signal.

Signal funktioniert fast gleich wie WhatsApp, unterstützt den Versand von Bildern und Text, Emojis und Videos. Wichtig hier ist vor allem der Mechanismus der Encryption. Programmierer «Open Whisper Systems» hat nicht nur die Encryption für Signal erfunden, sondern diese auch auf WhatsApp portiert. Im Unterschied zu WhatsApp aber, macht Signal keinerlei Anstalten eine Message nach Erhalt eines neuen Keys noch einmal zu verschicken.

Open Whisper Systems hat sich übrigens deine Privatsphäre aufs Banner geschrieben. Das ist nur schon offensichtlich in der Menge der Daten, die vom Server gespeichert werden:

Fertig.

Ferner verfügt Signal über ein Chrome Plugin, das deine Chats vom Handy auf den PC oder Mac bringt.

«Ja, aber», höre ich dich sagen, «alle meine Freunde verwenden WhatsApp. Dann muss ich ja auch.» Nein, musst du nicht. Im Gegenteil. Security fängt nicht bei deinen Freunden oder bei Facebook an. Du bist nach wie vor ein mündiger User, der zu seinen eigenen Entscheidungen in der Lage ist.

Mehr sogar: Du kannst Vorreiter sein. Wenn du nur darauf wartest, dass sich irgendwas ändert, dann wird sich nie was tun. Du kannst deinen Freunden erzählen, was ich dir in diesem Artikel erzählt habe oder ihnen den Link schicken - wenn es sein muss geht das sogar per WhatsApp. Danach kannst du WhatsApp löschen, Signal installieren und mit genau den gleichen Leuten chatten. Denn Signal verwendet genau wie WhatsApp die Telefonnummer als Identifikator. Generell wirst du ohnehin wenige Unterschiede zwischen Signal und WhatsApp feststellen, ausser dass Signal blau ist und WhatsApp grün. Du brauchst nicht «gut mit Technik» zu sein, denn abgesehen von der Installation einer App musst du nichts können. Und sei dir bewusst: Deine Privatsphäre ist wichtig.

Daher: Bleib sicher, bleib wach und viel Spass.

Nachdem Kryptograph Moxie Marlinspike sich zur Backdoor geäussert hat, habe ich einen zweiten Artikel zum Thema geschrieben.

Journalist. Autor. Hacker. Ich bin Geschichtenerzähler und suche Grenzen, Geheimnisse und Tabus. Ich dokumentiere die Welt, schwarz auf weiss. Nicht, weil ich kann, sondern weil ich nicht anders kann.